在刚刚过去的这个周末,注定是个不平凡的周末,不仅是汶川大地震8周年祭也是伟大的母亲们的节日,还发生了一件全球性的黑天鹅事件。

2017年5月13日神琥取证研究院、开发团队、取证技术服务团队一起对攻击全球99个国家的勒索病毒“wanacry”进行了全面的取证分析和调研。目前对勒索病毒的分析工作告一段落:已经掌握勒索病毒的完整攻击架构;围绕本次事件的调研溯源也紧锣密鼓地完成,制作了多份内部报告提交给相关单位和用户。

下面我们将从技术的角度,深入浅出,对本次勒索软件病毒进行取证分析,提炼了部分可公开的调研情况,并给出防范措施和拯救数据的解决方案。谨供参考。

WannaCry木马利用shadowbroker泄漏的方程式工具包中的“永恒之蓝”漏洞工具,进行网络端口扫描攻击,目标机器被成功攻陷后会从攻击机下载WannaCry木马进行感染,并作为攻击机再次扫描互联网和局域网其他机器,行成蠕虫感染大范围超快速扩散。

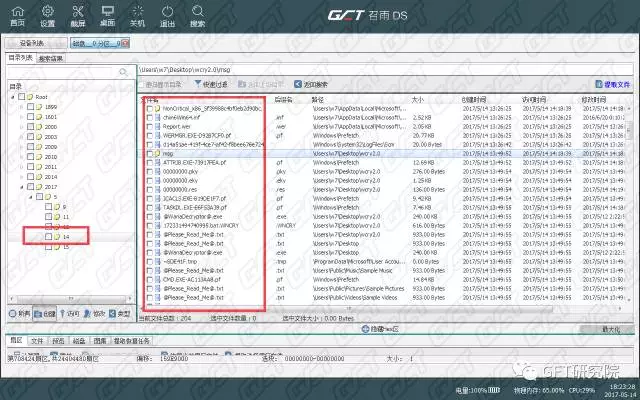

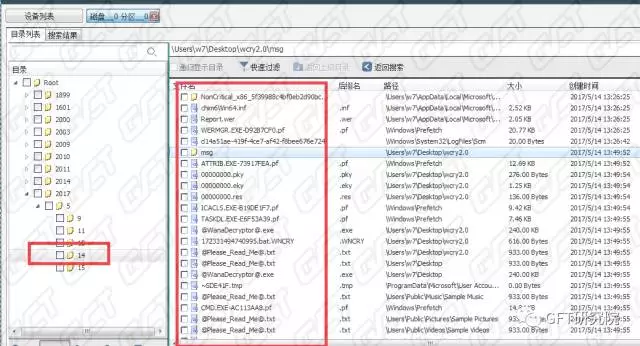

对感染的计算机,采用“神琥-召雨DS For PC”产品,通过时间轴排序,我们可以从文件系统痕迹清晰看到勒索软件执行和安装释放文件情况:

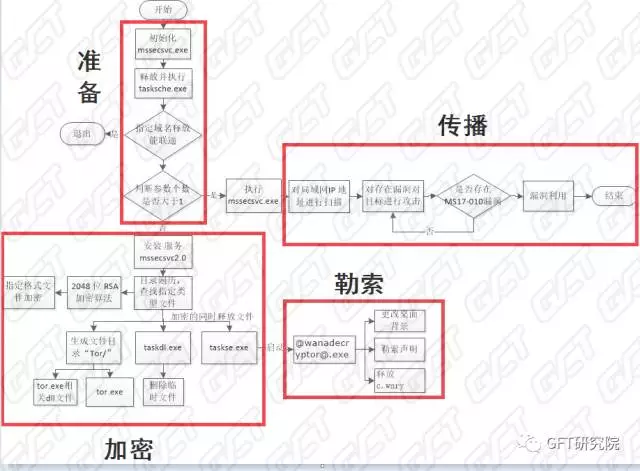

木马逻辑架构图:

mssecsvc为WannaCry主体,通过神琥科技自主研发的“未知新型木马定位追踪”产品进行木马分析,我们发现在C盘Temp目录下的mssecsvc.exe木马样本文件运行时会检测主机是否能够访问地址:http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

该域名与网络目前分析文章显示被英国研究员抢注的域名一致。

如果能够正常访问,程序会退出。目前该域名已被sink hole接管。

如果检测上述域名失败,mssecsvc.exe进一步会检测启动参数。如果参数大于1,则执行传播流程。否则,执行加密勒索流程。

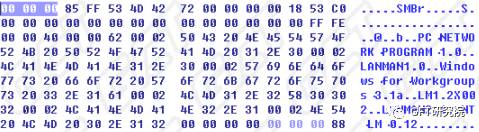

当mssecsvc.exe检测启动参数大于1时执行本阶段。在本阶段,mssecsvc.exe会对内网网段和外网网段进行扫描传播,针对漏洞编号MS17-010。通过抓包对比,该利用特征与方程式Eternalblue工具中的利用工具特征一致。

由此可以确认该样本漏洞利用部分来自于Eternalblue。

当mssecsvc.exe检测启动参数大于1时执行本阶段。mssecsvc.exe会释放如下图所示文件:

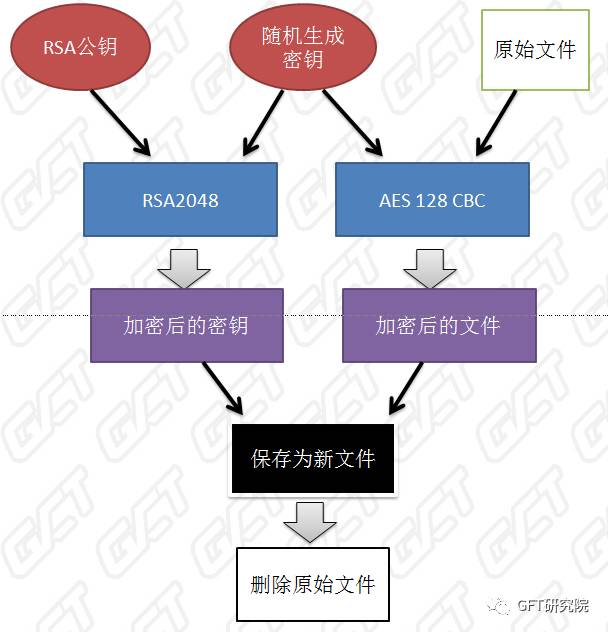

随后,勒索软件会对系统中多达178种类型文件进行加密。加密流程如下:

由于样本没有在原始文件上做加密,而是在生成了新的加密文件(扩展名为wncry)后删除了原始文件,因此有概率通过数据恢复的方式对目标机器被加密的文件进行恢复还原。

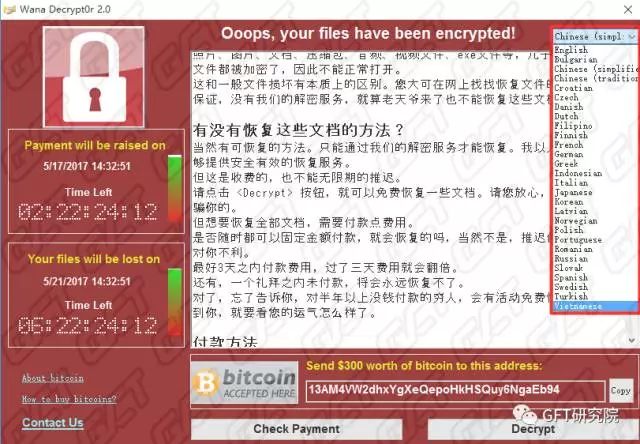

在完成所有文件加密后将释放说明文档,并弹出勒索界面。勒索界面中支持28种不同语言选择,包括简体中文和繁体中文。

其主要功能包括:修改桌面背景、显示勒索声明窗口界面、指导如何以比特币方式支付赎金。点击支付按钮后@wanadecryptor@.exe 会执行 tor.exe 文件,启动到 Tor 节点的网络联接,从而通过 Tor 网络代理发送流量。

此次传播的病毒以代号ONION和WINCRY的两个家族为主,监测显示国内首先出现前者,后者在12日下午出现并在校园网中迅速扩散。根据某友商威胁情报中心的统计,在短短一天多的时间,WannaCrypt(永恒之蓝)勒索蠕虫已经攻击了近百个国家的超过10万家企业和公共组织,其中包括1600家美国组织,11200家俄罗斯组织。网络软件安全公司Avast表示,它已经在99个国家和地区发现了126534起勒索软件感染事件,其中俄罗斯、乌克兰、台湾最严重。

5月12日,黑客组织SpamTech在其Twitter上表示:“‘wannaCry/WCRY’病毒是其一个成员制造的。”经过我们深入工作,发现该成员还有更特殊的身份,此处不展开赘述。

WannaCrypt(永恒之蓝)勒索蠕虫是从5月12日开始突然在全球爆发的勒索蠕虫攻击,包括英国医疗系统、快递公司FedEx、俄罗斯内政部、俄罗斯电信公司Megafon、西班牙电信都被攻陷、雷诺停产。其中英国公立医疗系统“国民保健服务”(NHS)首先被攻陷,接着英国39家医疗机构被瘫痪。

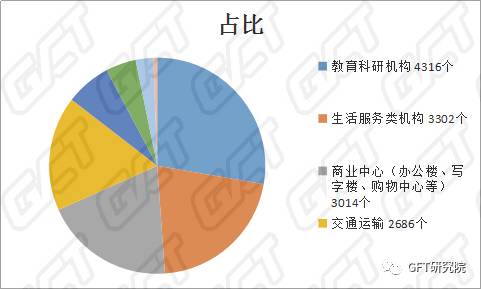

国内被感染的组织和机构已经覆盖了几乎所有地区,高校和教育网首当其冲,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域,被感染的电脑数字还在不断增长中。

在受影响的地区中,江苏、浙江、广东、江西、上海、山东、北京和广西排名前八位。

5月12日晚上20点左右,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并且在桌面上出现窗口,强制学生支付等价300美元的比特币到攻击者账户上。

5月12日23时,山东大学对校园网用户发布通知“我校部分单位出现ONION勒索软件感染情况”,这也是目前调研发现国内最早发布通知的单位。

截至到5月13日20点,国内有29372家机构组织的数十万台机器感染,其中有教育科研机构4341家中招,是此次事件的重灾区。

5月13日0点左右,中石油北京、上海、成都、重庆等地加油站开始断网。

由于之前爆发过多起利用445端口共享漏洞攻击案例,运营商对个人用户关闭了445端口。但因校园网是独立的,故无此设置,加上不及时更新补丁,所以在本次事件中导致大量校园网用户中招。神琥科技提供以下安全建议:

下载并更新补丁,及时修复漏洞(目前微软已经紧急发布XP、Win8、Windows server2003等系统补丁,已经支持所有主流系统,请立即更新)。

winXP、win 2003补丁: http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8、Win Server2008、Win10, Win Server 2016补丁: https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

备份、备份、备份。重要的事情说三遍。

对于已经购买我们“神琥-召雨DS For PC”的用户,可以使用该产品轻松对已经加密的数据进行恢复,具体步骤如下:

1、一个正常的计算机,E盘为数据盘,有如下目录和正常文件:

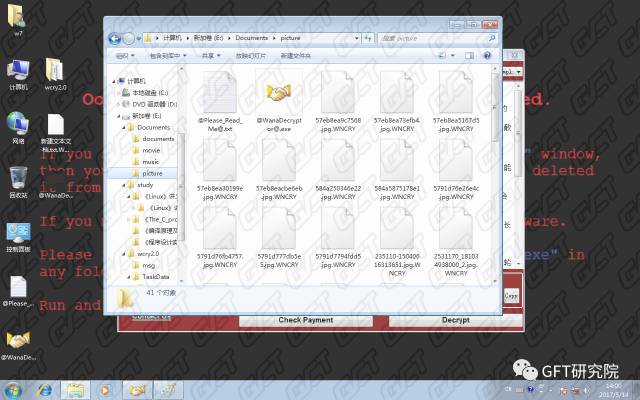

­2、执行勒索软件后,图片等各类文件被加密,出现勒索界面:

至此,感染完成。

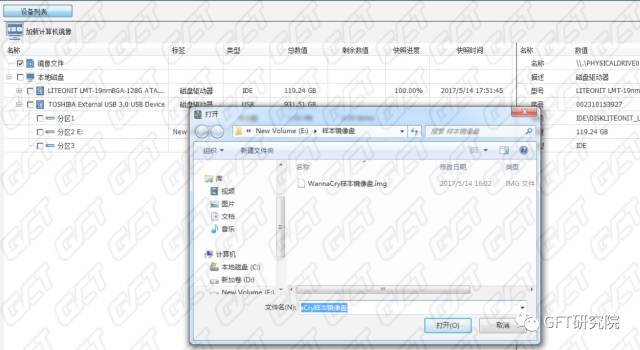

­3、对感染的计算机数据盘进行镜像,在“神琥-召雨DS For PC”产品中,打开镜像文件:

图-选择镜像文件

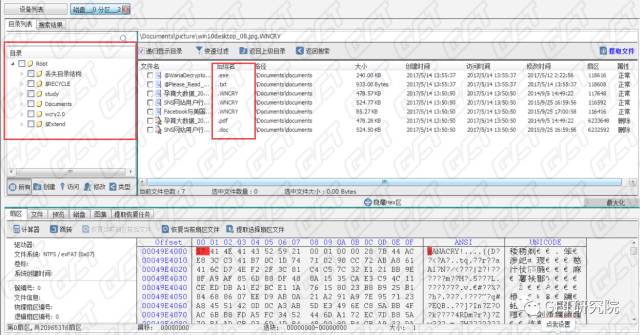

4、解析完镜像文件,出现逻辑驱动器盘符:

选择镜像的数据盘,进入分区2。

6、点击打开数据盘浏览根目录,可以看到被加密的文件,以及加密后被删除的文件:

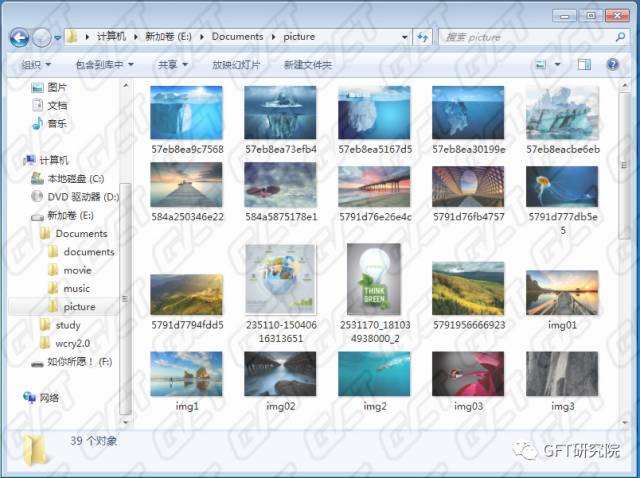

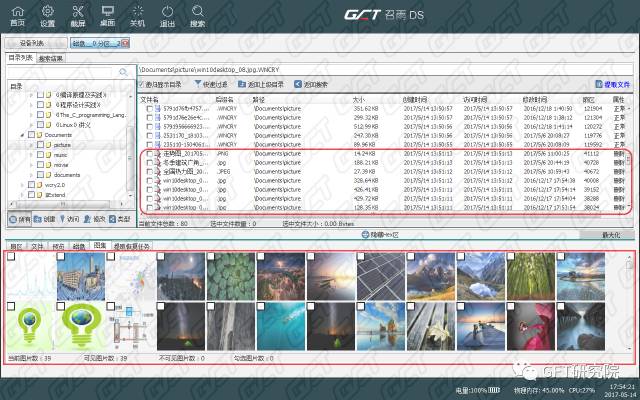

7、进入刚才被加密的图片目录:\Documents\picture,在程序的下方,选择“图集”方式浏览,被删除消失的图片重新出现了:

8、选择图片前面的复选框,然后提取,即可完成数据恢复。其余被加密删除的文档也如法操作。